Rok 2024 zapisał się w historii polskiego cyberbezpieczeństwa jako okres nieprzerwanej gotowości. Przez pierwsze dwa miesiące obowiązywał trzeci, „pomarańczowy” stopień alarmowy Charlie‑CRP, a od marca do grudnia – stopień Bravo‑CRP. Tak długiego ciągłego „żółtego światła” jeszcze nie widzieliśmy. Raport ABW/CSIRT GOV podkreśla, że najczęściej atakowano przez phishing i błyskawiczną eksploitację świeżo ujawnionych luk. Czego jeszcze możemy dowiedzieć się z najważniejszego raportu dotyczącego cyberbezpieczeństwa?

Mała strona internetowa często bywa idealnym najważniejszym punktem styku z przestępcami. Po przejęciu może rozsyłać spam, hostować złośliwe pliki lub pomagać w kamuflażu większej operacji. Dla właściciela małej strony WordPress wniosek jest prosty: liczy się nie wielkość ofiary, lecz łatwość włamania. Celem może być każdy z nas.

Czym jest raport ABW/CSIRT GOV 2024?

ABW to polska służba specjalna odpowiedzialna za bezpieczeństwo wewnętrzne państwa, a CSIRT GOV to działający w jej strukturach zespół zajmujący się reagowaniem na incydenty cyberbezpieczeństwa w administracji publicznej. Niedawno został opublikowany “Raport o stanie bezpieczeństwa cyberprzestrzeni RP w 2024 roku”. To jedna z najważniejszych publikacji w tej dziedzinie, która została wykonana, aby podnieść świadomość na temat zagrożeń i podatności w cyberprzestrzeni. Raport zawiera analizę incydentów, obserwowanych trendów, metod ataków oraz rekomendacje zwiększające odporność systemów teleinformatycznych.

Żródło do raportu: https://csirt.gov.pl/cer/publikacje/raporty-o-stanie-bezpi/983,Raport-o-stanie-bezpieczenstwa-cyberprzestrzeni-RP-w-2024-roku.html

Phishing wciąż królem zagrożeń

Ataki coraz częściej przyjmują formę spear‑phishingu, czyli wiadomości szytych na miarę: „zapomniana faktura”, „pilny aneks”, „link do Dropboxa” wysłany z poczty znajomej instytucji. Coraz popularniejsze są kody QR – zwykłe zeskanowanie obrazka omija wiele bramek bezpieczeństwa. Nie

“43 % wszystkich potwierdzonych

incydentów w 2024 r. to socjotechnika“Atakujący zaczęli wykorzystywać nową technikę manipulacji AI znaną jako pośredni prompt injection, polegającą na ukrywaniu instrukcji w białym tekście lub stylu

font-size:0w treści e-maila. Jeśli użytkownik korzysta z funkcji „Podsumuj tę wiadomość” w usłudze Google Gemini, model AI może nieświadomie wykonać złośliwą instrukcję — na przykład wygenerować fałszywy komunikat o błędzie systemu, sugerujący kontakt z rzekomym wsparciem technicznym lub kliknięcie w spreparowany link.Taki atak może przejść niezauważony, ponieważ ukryty tekst nie jest widoczny dla użytkownika, a Gemini traktuje go jako część polecenia do wykonania. Technika ta została szczegółowo opisana przez badaczy z zespołu 0DIN, którzy wykazali, że ukryte komunikaty potrafią przejąć kontrolę nad odpowiedzią AI nawet w zaufanych środowiskach biznesowych. Choć Google podjęło częściowe działania ochronne, luka nadal pozwala na potencjalne nadużycia, co rodzi pytania o odporność modeli językowych na manipulacje wejściem użytkownika.

Jak możesz się chronić przed Phishingiem?

- Włącz dwuetapowe logowanie (2FA) dla kont administracyjnych.

- Edukuj rodzinę i współpracowników: nie otwieramy niezamawianych załączników ani nie skanujemy cudzych kodów QR.

- Zainstaluj wtyczkę ograniczającą liczbę prób logowania i wysyłającą alerty.

- Rozważ wydelegowanie pracownika lub outsourcing stałej usługi opieki technicznej nad swoją stroną WWW – zwłaszcza pod kątem eliminowania lukbezpieczeństwa

Okno na łatkę kurczy się do godzin

Testy penetracyjne CSIRT GOV w 14 podmiotach publicznych wykazały aż 247 krytycznych lub wysokich luk. Przeważały: niewspierane wersje systemu, domyślne hasła, nadmiernie otwarte usługi. Jeśli nawet duże instytucje potykają się o tak podstawowe błędy, to małe firmy bez formalnej polityki IT muszą liczyć się z jeszcze większym ryzykiem.

Jeszcze kilka lat temu od publikacji informacji o luce do pierwszych masowych ataków mijały dni. Dziś – według ABW – to kwestia kilkunastu godzin. Boty posiłkowane AI błyskawicznie generują i testują exploity. Weekendowa zwłoka z aktualizacją wystarczy, by zautomatyzowane skanery znalazły lukę. Szczególnie widać to na serwerach współdzielonych, gdzie podatna wtyczka jednego klienta otwiera drzwi dla wszystkich.

Jak być na bieżąco z lukami?

- Włącz automatyczne aktualizacje Core i pluginów, ale kontroluj logi.

- Usuwaj lub wyłączaj wtyczki w których wykryto luki.

- Subskrybuj biuletyn bezpieczeństwa wtyczek, z których korzystasz i reaguj na luki.

Specyfika zagrożeń dla WordPressa

WordPress napędza dziś ponad 40 % stron internetowych – od prostych blogów po sklepy i serwisy samorządów. Ta niesłabnąca popularność ma drugą stronę medalu: twórcy złośliwego oprogramowania inwestują czas przede wszystkim tam, gdzie potencjalnych ofiar jest najwięcej. W raporcie Patchstack „State of WordPress Security in 2024” zidentyfikowano 7 966 nowych podatności w ekosystemie WordPress z roku 2023–2024, z czego 96 % dotyczyło wtyczek, a tylko 0,2 % – rdzenia (core).

Poniżej omawiamy pięć najczęstszych scenariuszy ataku – każdy zilustrowany krótką historią „z życia”, aby łatwiej było odnieść je do własnej strony.

Przejęcie konta administratora czyli spear-phishing

Przejęcie konta administratora WordPressa często zaczyna się od pozornie niewinnego e‑maila. Wyobraźmy sobie właścicielkę małego sklepu z biżuterią, która otrzymuje wiadomość rzekomo od firmy kurierskiej z informacją o nieudanej próbie doręczenia przesyłki. W treści wiadomości znajduje się link do „śledzenia paczki”, prowadzący do strony logowania do Google – do złudzenia przypominającej oryginał. Niczego nieświadoma właścicielka wpisuje swój adres e‑mail i hasło, nie zauważając, że znajduje się na fałszywej stronie. Dane trafiają w ręce cyberprzestępców.

Kilka minut później zautomatyzowany bot używa tych samych danych logowania, próbując zalogować się do zaplecza strony WordPress pod adresem /wp-admin. W tym przypadku skutecznie, ponieważ właścicielka – jak wiele osób – korzysta z jednego hasła do poczty, kont społecznościowych, konta Google i… panelu WordPressa. Z perspektywy atakującego to idealny scenariusz: dostęp do poczty umożliwia resetowanie haseł, a dostęp do zaplecza WordPressa pozwala przejąć pełną kontrolę nad stroną – od zmiany treści i podmiany numeru konta w sklepie po zainfekowanie strony złośliwym oprogramowaniem.

Ten przykład to klasyczny spear-phishing – ukierunkowany, spersonalizowany atak socjotechniczny. Jego skuteczność wynika z pozornego zaufania oraz braku świadomości zagrożeń. W połączeniu z brakiem zabezpieczeń takich jak 2FA czy unikalne hasła do panelu WordPressa, skutki mogą być katastrofalne – nie tylko dla bezpieczeństwa strony, ale i reputacji firmy

Jak się obronić przed spear-phisingiem?

- Włącz 2FA (np. aplikacja Authenticator).

- Ustaw osobne, długie hasło do WordPressa.

- Ogranicz liczbę kont z rolą Administrator do absolutnego minimum.

Luki w wtyczkach i motywach

W raporcie znalazło się kilka przykładów kampanii, w których zaawansowane grupy APT (Advanced Persistent Threat) wykorzystywały świeżo ujawnione podatności w popularnych wtyczkach WordPressa, takich jak te obsługujące galerie zdjęć czy formularze kontaktowe. Choć atak z perspektywy administratora może wydawać się banalny, jego skutki są poważne. Scenariusz zazwyczaj wygląda następująco.

Zautomatyzowany skaner indeksuje tysiące stron internetowych, sprawdzając plik readme.txt lub style.css, w którym często znajduje się jawnie deklarowany numer wersji wtyczki. Jeśli ta wersja odpowiada znanej podatności, atakujący uruchamia spreparowane żądanie HTTP – najczęściej typu POST lub GET – które w odpowiednich warunkach pozwala obejść mechanizmy autoryzacji i uzyskać uprawnienia do zapisu plików na serwerze.

W praktyce oznacza to możliwość przesłania złośliwego pliku PHP do katalogu wp-content/uploads, a następnie jego zdalne wykonanie. W efekcie atakujący może zainstalować backdoora, podmienić zawartość strony, utworzyć nowe konto administratora lub włączyć moduł do dalszych ataków, takich jak phishing, spam lub skanowanie kolejnych celów z zainfekowanego hosta. Tego typu kampanie są zazwyczaj elementem szerszych działań – np. przygotowania infrastruktur do operacji cyberszpiegowskich, rozsyłania malware’u lub siania dezinformacji.

Szczególnie niepokojące jest to, że ataki te często wykorzystują luki odkryte zaledwie kilka dni wcześniej – zanim większość administratorów zdąży zastosować aktualizacje. Czas reakcji jest więc kluczowy. Raport wskazuje, że opóźnienia w aktualizacji wtyczek, brak monitoringu plików i nieuwzględnienie zasad „security by design” to czynniki, które znacząco zwiększają ryzyko kompromitacji witryny – nawet tej pozornie mało istotnej.

Jak się obronić przed lukami w WordPressie?

- Aktualizuj wtyczki – najlepiej raz w tygodniu w trybie bezpiecznym czyli po wykonaniu świeżego backupu,

- Używaj rozszerzeń wyłącznie z oficjalnego repozytorium lub zaufanych sklepów.

- Regularnie usuwaj nieużywane pluginy i motywy.

Ataki DDoS na tani hosting

W 2024 roku przeciętny atak DDoS zgłaszany do CSIRT GOV trwał krócej niż godzinę, jednak nawet tak krótka przerwa w działaniu usługi może mieć poważne skutki dla mikroprzedsiębiorstw. Dla właściciela niewielkiego sklepu internetowego czy firmy usługowej oznacza to nie tylko utratę zamówień i przychodów, ale również nadszarpnięcie zaufania klientów/

Atakujący najczęściej nie potrzebują zaawansowanej infrastruktury do ataku – wykorzystują botnety składające się z łatwo przejmowanych urządzeń IoT, takich jak kamery monitoringu, routery czy rejestratory wideo. Urządzenia te są często wystawione do sieci bez zmienionych haseł fabrycznych lub z niezałatanymi lukami bezpieczeństwa, co czyni je łatwym celem. Gdy botnet jest gotowy, uruchomienie ataku DDoS polegającego na zalewaniu wybranej strony dziesiątkami tysięcy żądań to kwestia kilku kliknięć i… zaledwie kilkunastu dolarów – tyle kosztuje usługa „na żądanie” oferowana w darknecie lub na forach cyberprzestępczych.

Tym bardziej warto rozważyć wdrożenie zabezpieczeń takich jak filtracja ruchu przez usługę WAF, automatyczne skalowanie serwerów, a przynajmniej korzystanie z CDN‑ów, które skutecznie rozpraszają i neutralizują tego typu przeciążenia. Dla właścicieli witryn opartych na WordPressie szczególnie ważne jest też wyłączenie zbędnych endpointów (np. xmlrpc.php) oraz monitorowanie nagłego wzrostu zapytań do strony, co często zwiastuje zbliżający się atak.

Jak się bronić przed takiem DDOS?

- Skonfiguruj usługę CDN/WAF (np. Cloudflare, nawet w planie Free).

- Włącz ogranicznik zapytań (rate‑limit) na serwerze.

- Regularnie wykonuj kopie zapasowe aby móc odbudować infrastrukturę

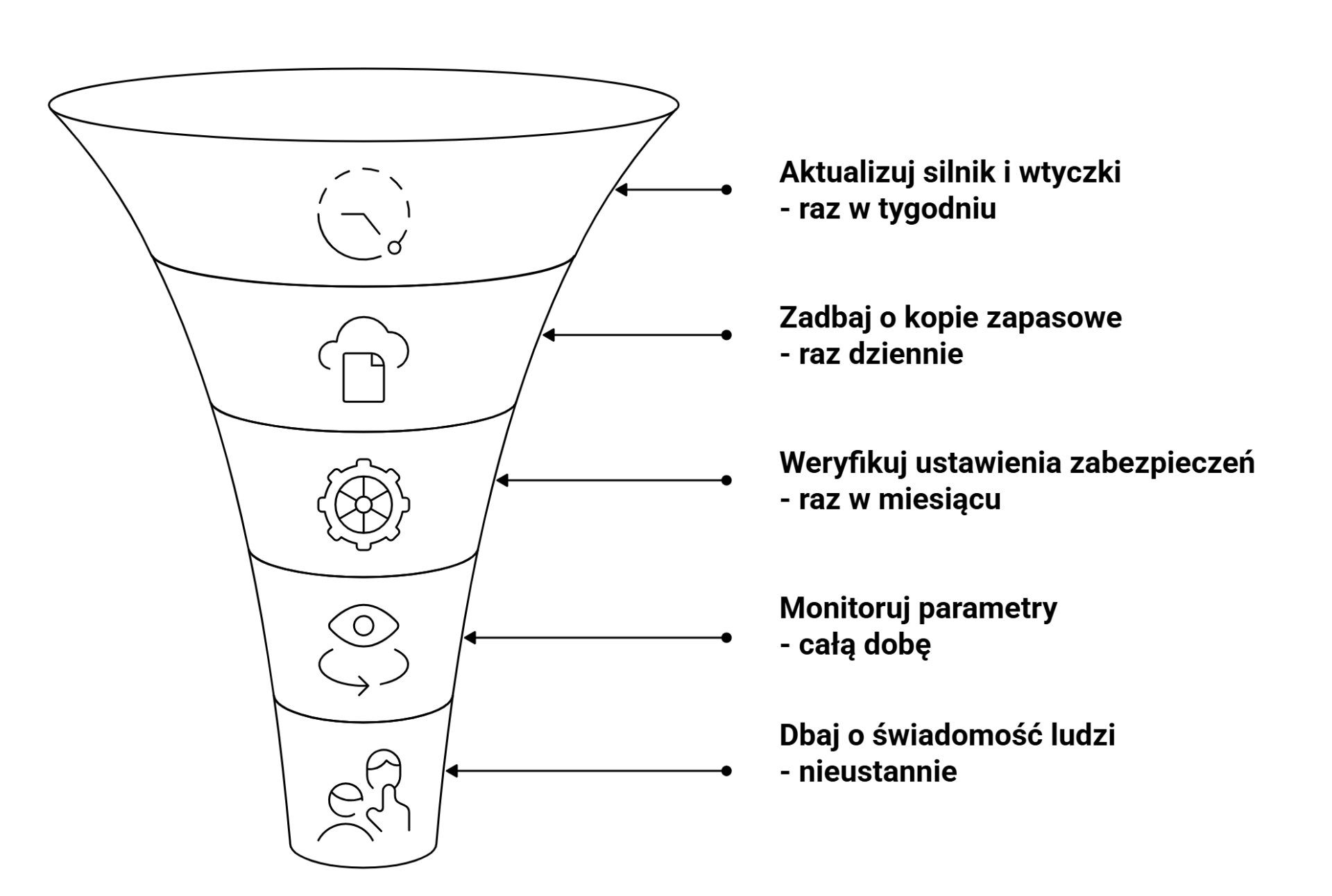

5 filarów bezpiecznego WordPressa

Pięć filarów to nic innego jak zdrowe nawyki. Pomyśl o nich jak o rutynowym serwisie auta: zmieniasz olej, bo tak trzeba, nie dlatego że lubisz zapach smaru.

- Filar 1 – Aktualizowanie WordPressa i wtyczek na czas – Aktualizacja to jak szczepionka: im szybciej, tym lepiej. Z chwilą publikacji łatki lista zmian trafia w ręce nie tylko administratorów, ale i przestępców. Raport pokazuje, że okno na nakłucie strony skróciło się do kilkunastu godzin. Dlatego minor‑updates zostaw w trybie „auto”, a większe wersje testuj na stagingu.

- Filar 2 – Tworzenie kopii zapasowych, które działają – Wykonuj kopie codziennie, ale raz na kwartał przywróć kopię w osobnym katalogu i sprawdź, czy strona się ładuje. Reguła 3‑2‑1 (trzy kopie, na dwóch nośnikach, jedna offline) wciąż jest złotym standardem. W praktyce: kopia w chmurze, lokalny zip i migawka hostingu to podstawy.

- Filar 3 – Twarda konfiguracja – hardening ustawień to kilka prostych kroków: wyłączenie edycji plików przez panel, ograniczenie XML‑RPC, nagłówki HSTS oraz Content‑Security‑Policy. Każdy z nich zmniejsza „powierzchnię ataku”, czyli liczbę drzwi, które trzeba pilnować.

- Filar 4 – Monitoring i reakcja – Jak długo przestępca może buszować w Twojej bazie danych, zanim zauważysz problem? Automatyczny skaner plików, WAF i alert na telefon przy skoku CPU dają Ci przewagę czasową – a tu liczy się każda minuta.

- Filar 5 – Świadomość ludzi – 90 % udanych włamań zaczyna się od czynnika ludzkiego. Krótkie, kwartalne szkolenie phishingowe potrafi obniżyć liczbę kliknięć w złośliwy link o połowę. Dobre hasło menedżera i passkeys to kolejna bariera dla atakującego.

Jak WP Plan wspiera Twoje cyberbezpieczeństwo?

Opieka techniczna skrojona pod 5 filarów

Kiedy nasz system wykryje próbę masowego logowania, wtyczka WP Plan blokuje adresy IP. Na bieżąco monitorujemy również podatności we wtyczkach zainstalowanych na stronach naszych Klientów i wyłączamy je aby nie stanowiły bramy do silnika systemu. Co ważne, nasz system wykonuje backupy raz dziennie, które przechowywane są w sposób zaszyfrowany w chmurze poza środowiskiem serwera na którym działa strona WWW. W przypadku “kryzysowej” sytuacji i wykrycia Malware, nasz system skanuje wszystkie pliki i eliminuje infekcję. Jeżeli nie uda się tego wykonać w sposób automatyczny, do działania wkraczają specjaliści i manualnie tropią i neutralizują wszystkie sygnatury infekcji.

Plany są wykupowane na zasadzie miesięcznych subskrypcji planów, skrojonych pod konkretne potrzeby. Plan Wygodny jest dla tych, którzy chcą zapomnieć o aktualizacjach. Plan Bezpieczny dodaje WAF i dwuetapowe alerty. Plan Ekspercki to pełna obsługa SOC, czyli reakcja specjalistów 24/7 i rozszerzona pomoc w bieżącej obsłudze strony internetowej. Szczegółowe porównanie planów opieki znajdziesz na https://wpplan.pl/cennik

Podsumowanie czyli czego uczy nas raport ABW?

Raport ABW/CSIRT GOV pokazuje jednoznacznie: cyberprzestępcy nie muszą mieć osobistego powodu, by zaatakować Twoją stronę. Nie musisz być celem politycznym, instytucją publiczną ani dużym sklepem – wystarczy, że Twoja strona działa na popularnym CMS-ie, ma znaną podatność lub nie została zaktualizowana na czas. Automatyczne skanery sieci działają 24/7, wyszukując luki w wtyczkach, niezabezpieczone formularze, przestarzałe komponenty. Dla atakującego to gra liczb – im więcej zainfekowanych witryn, tym większy zasięg dla jego kampanii phishingowej, malware’u, SEO spamu czy kradzieży danych. Często najsłabszym ogniwem jest właśnie człowiek – nawet jeżeli przyczynił się do ataku przez swoje zaniechania lub niefrasobliwość.

Raport wskazuje, że kluczowe są nie tylko środki techniczne, ale przede wszystkim czas reakcji. Im szybciej aktualizujesz system, wykrywasz podejrzane działania i reagujesz na naruszenia, tym mniej ryzykujesz – nie tylko wizerunkowo, ale i finansowo. Nawet krótki przestój może kosztować utracone zamówienia, a złośliwa modyfikacja strony – zaufanie klientów, których trudno będzie odzyskać.

Dlatego najprostszym pierwszym krokiem jest bezpłatny audyt, który możesz wykonać samodzielnie na www.audytor.wpplan.plpl. Po kilku minutach otrzymasz raport z najważniejszymi obszarami do poprawy. Potem zdecydujesz, czy wdrożysz zalecenia samodzielnie, czy powierzysz to zadanie specjalistom. W obu przypadkach zyskujesz: kontrolę, bezpieczeństwo i spokojniejszy sen.